FRAGE 127

Sie müssen Microsoft Defender ATP aktivieren und konfigurieren, um die Sicherheitsanforderungen zu erfüllen. Was sollten Sie tun?

Erläuterung/Referenz:

Schutz vor Bedrohungen implementieren und verwalten

Teststreifen 3

Dies ist eine Fallstudie. Fallstudien werden nicht gesondert gewertet. Sie können so viel Prüfungszeit verwenden, wie Sie möchten, um jeden Fall zu bearbeiten. Es kann jedoch zusätzliche Fallstudien und Abschnitte in dieser Prüfung geben. Sie müssen Ihre Zeit so einteilen, dass Sie in der Lage sind, alle Fragen in der Prüfung in der vorgesehenen Zeit zu beantworten.

Um die Fragen in einer Fallstudie zu beantworten, müssen Sie sich auf Informationen beziehen, die in der Fallstudie enthalten sind. Fallstudien können Exponate und andere Ressourcen enthalten, die weitere Informationen über das in der Fallstudie beschriebene Szenario liefern. Jede Frage ist unabhängig von den anderen Fragen in dieser Fallstudie.

Am Ende dieser Fallstudie wird ein Überprüfungsbildschirm angezeigt. Hier können Sie Ihre Antworten überprüfen und Änderungen vornehmen, bevor Sie zum nächsten Abschnitt der Prüfung übergehen. Nachdem Sie einen neuen Abschnitt begonnen haben, können Sie nicht mehr zu diesem Abschnitt zurückkehren.

So beginnen Sie die Fallstudie

Um die erste Frage in dieser Fallstudie anzuzeigen, klicken Sie auf die Schaltfläche Weiter. Verwenden Sie die Schaltflächen im linken Fensterbereich, um den Inhalt der Fallstudie zu erkunden, bevor Sie die Fragen beantworten. Wenn Sie auf diese Schaltflächen klicken, werden Informationen wie z. B. die Geschäftsanforderungen, die vorhandene Umgebung und die Problemstellung angezeigt. Wenn die Fallstudie über eine Registerkarte Alle Informationen verfügt, beachten Sie, dass die angezeigten Informationen identisch mit den Informationen sind, die auf den nachfolgenden Registerkarten angezeigt werden. Wenn Sie bereit sind, eine Frage zu beantworten, klicken Sie auf die Schaltfläche Frage, um zu der Frage zurückzukehren.

Übersicht

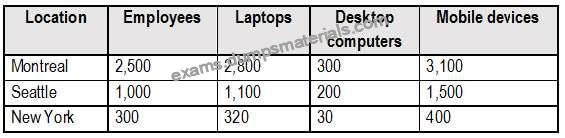

Contoso, Ltd. ist ein Beratungsunternehmen mit einer Hauptniederlassung in Montreal und zwei Zweigstellen in Seattle und New York.

Das Unternehmen verfügt über die in der folgenden Tabelle aufgeführten Büros.

Contoso verfügt über Abteilungen für IT, Personalwesen (HR), Recht, Marketing und Finanzen. Contoso verwendet Microsoft

365.

Bestehendes Umfeld

Infrastruktur

Das Netzwerk enthält eine Active Directory-Domäne namens contoso.com, die mit einem Microsoft Azure Active Directory (Azure AD)-Mandanten synchronisiert ist. Die Kennwortrückschreibung ist aktiviert.

Die Domäne enthält Server, auf denen Windows Server 2016 ausgeführt wird. Die Domäne enthält Laptops und Desktop-Computer, auf denen Windows 10 Enterprise ausgeführt wird.

Jeder Client-Computer hat ein einzelnes Volume.

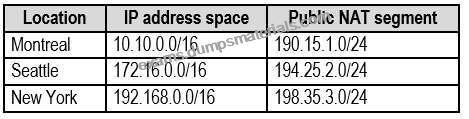

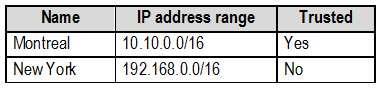

Jedes Büro ist über ein NAT-Gerät mit dem Internet verbunden. Die Büros haben die in der folgenden Tabelle aufgeführten IP-Adressen.

Benannte Standorte werden in Azure AD wie in der folgenden Tabelle gezeigt definiert.

Auf der Seite Multi-Faktor-Authentifizierung wird in der Liste der vertrauenswürdigen IPs ein Adressraum von 198.35.3.0/24 definiert.

Azure Multi-Faktor-Authentifizierung (MFA) ist für die Benutzer in der Finanzabteilung aktiviert.

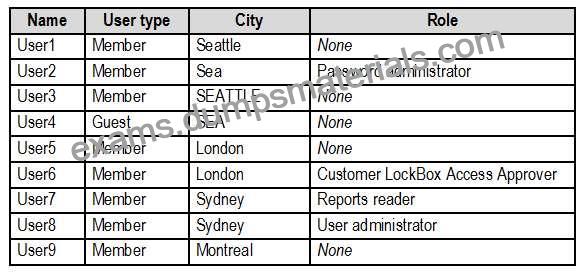

Der Mandanten enthält die in der folgenden Tabelle aufgeführten Benutzer.

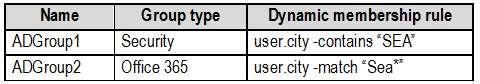

Der Mieter enthält die in der folgenden Tabelle aufgeführten Gruppen.

Die Kunden-Lockbox ist in Microsoft 365 aktiviert.

Microsoft Endpoint Manager-Konfiguration

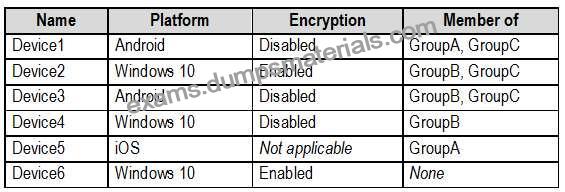

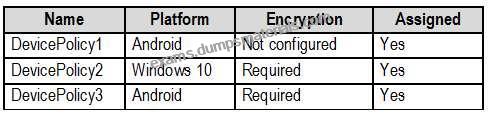

Die in Microsoft Endpoint Manager registrierten Geräte werden wie in der folgenden Tabelle dargestellt konfiguriert.

Die Richtlinien zur Gerätekonformität in Microsoft Endpoint Manager werden wie in der folgenden Tabelle dargestellt konfiguriert.

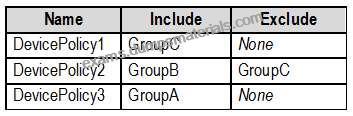

Die Richtlinien zur Gerätekonformität haben die in der folgenden Tabelle aufgeführten Zuordnungen.

Die Einstellung Geräte markieren, denen keine Konformitätsrichtlinie zugewiesen ist, ist auf Konform gesetzt.

Anforderungen

Technische Anforderungen

Contoso stellt die folgenden technischen Anforderungen fest:

* Anwendung des Prinzips der geringsten Privilegien

* Aktivieren Sie User1, um den Benutzern die Rolle des Berichtslesers zuzuweisen.

* Sicherstellen, dass User6 die Lockbox-Anträge der Kunden so schnell wie möglich genehmigt

* Sicherstellen, dass User9 Azure AD Privileged Identity Management aktivieren und konfigurieren kann Schutz vor Bedrohungen implementieren und verwalten Frage 4