Q205. Sie haben Azure Resource Manager-Vorlagen, die Sie für die Bereitstellung von virtuellen Azure-Maschinen verwenden.

Sie müssen nicht genutzte Windows-Funktionen automatisch deaktivieren, wenn die Instanzen der virtuellen Maschinen bereitgestellt werden.

Was sollten Sie verwenden?

Der primäre Anwendungsfall für die Azure Desired State Configuration (DSC)-Erweiterung ist das Bootstrapping einer VM auf den Azure Automation State Configuration (DSC)-Dienst. Der Dienst bietet Vorteile wie die laufende Verwaltung der VM-Konfiguration und die Integration mit anderen betrieblichen Tools wie Azure Monitoring.

Die Verwendung der Erweiterung zur Registrierung von VMs für den Dienst bietet eine flexible Lösung, die sogar über Azure-Abonnements hinweg funktioniert.

Referenz:

https://docs.microsoft.com/en-us/azure/virtual-machines/extensions/dsc-overview Manage security operations Testlet 1 Fallstudie Dies ist eine Fallstudie. Fallstudien werden nicht gesondert gewertet. Sie können so viel Zeit für die Prüfung verwenden, wie Sie möchten, um jeden Fall zu bearbeiten. Es kann jedoch zusätzliche Fallstudien und Abschnitte in dieser Prüfung geben. Sie müssen Ihre Zeit so einteilen, dass Sie in der Lage sind, alle Fragen dieser Prüfung in der vorgesehenen Zeit zu beantworten.

Um die Fragen in einer Fallstudie zu beantworten, müssen Sie sich auf Informationen beziehen, die in der Fallstudie enthalten sind. Fallstudien können Exponate und andere Ressourcen enthalten, die weitere Informationen über das in der Fallstudie beschriebene Szenario liefern. Jede Frage ist unabhängig von den anderen Fragen zu dieser Fallstudie.

Am Ende dieser Fallstudie wird ein Überprüfungsbildschirm angezeigt. Auf diesem Bildschirm können Sie Ihre Antworten überprüfen und Änderungen vornehmen, bevor Sie zu den nächsten Abschnitten der Prüfung übergehen. Nachdem Sie einen neuen Abschnitt begonnen haben, können Sie nicht mehr zu diesem Abschnitt zurückkehren.

So beginnen Sie die Fallstudie

Um die erste Frage zu dieser Fallstudie anzuzeigen, klicken Sie auf die Schaltfläche Weiter. Verwenden Sie die Schaltflächen im linken Fensterbereich, um den Inhalt der Fallstudie zu erkunden, bevor Sie die Fragen beantworten. Wenn Sie auf diese Schaltflächen klicken, werden Informationen wie z. B. die Geschäftsanforderungen, die vorhandene Umgebung und die Problemstellung angezeigt. Wenn die Fallstudie über eine Registerkarte Alle Informationen verfügt, beachten Sie, dass die angezeigten Informationen identisch mit den Informationen sind, die auf den nachfolgenden Registerkarten angezeigt werden. Wenn Sie bereit sind, eine Frage zu beantworten, klicken Sie auf die Schaltfläche Frage, um zu der Frage zurückzukehren.

Übersicht

Contoso, Ltd. ist ein Beratungsunternehmen mit einer Hauptniederlassung in Montreal und zwei Zweigstellen in Seattle und New York.

Das Unternehmen hostet seine gesamte Serverinfrastruktur in Azure.

Contoso hat zwei Azure-Abonnements mit den Namen Sub1 und Sub2. Beide Abonnements sind mit einem Azure Active Directory (Azure AD) Tenant namens contoso.com verbunden.

Bestehendes Umfeld

Azure AD

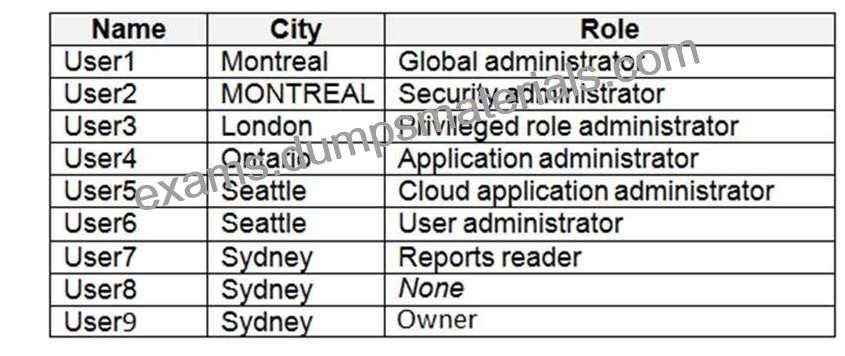

Contoso.com enthält die in der folgenden Tabelle aufgeführten Benutzer.

Contoso.com enthält die in der folgenden Tabelle aufgeführten Sicherheitsgruppen.

Unter1

Sub1 enthält sechs Ressourcengruppen namens RG1, RG2, RG3, RG4, RG5 und RG6.

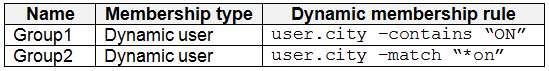

User9 erstellt die in der folgenden Tabelle dargestellten virtuellen Netzwerke.

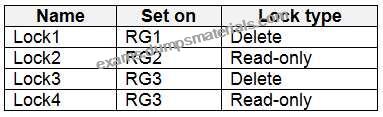

Sub1 enthält die in der folgenden Tabelle aufgeführten Sperren.

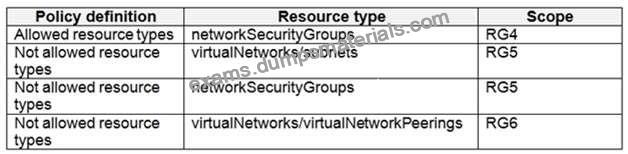

Sub1 enthält die in der folgenden Tabelle aufgeführten Azure-Richtlinien.

Unter2

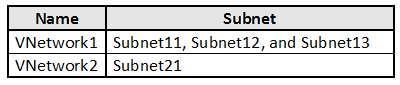

Sub2 enthält die in der folgenden Tabelle aufgeführten virtuellen Netze.

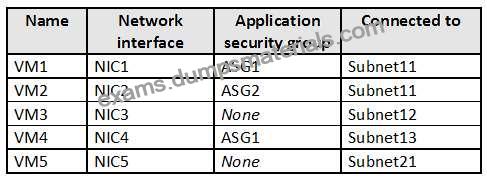

Sub2 enthält die in der folgenden Tabelle aufgeführten virtuellen Maschinen.

Alle virtuellen Maschinen haben öffentliche IP-Adressen und die Webserver-Rolle (IIS) installiert. Die Firewalls für jede virtuelle Maschine erlauben Ping-Anfragen und Web-Anfragen.

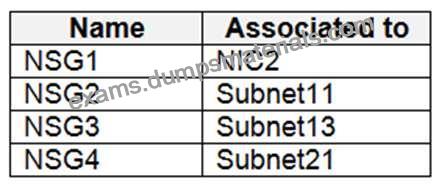

Sub2 enthält die in der folgenden Tabelle aufgeführten Netzwerksicherheitsgruppen (NSGs).

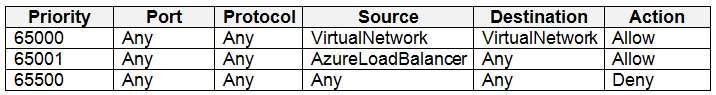

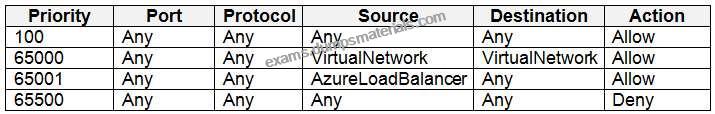

NSG1 verfügt über die in der folgenden Tabelle aufgeführten Sicherheitsregeln für eingehende Verbindungen.

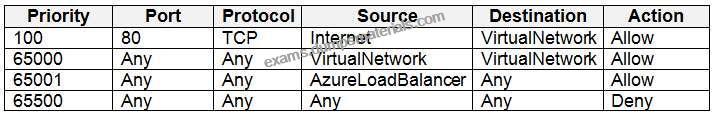

NSG2 verfügt über die in der folgenden Tabelle aufgeführten Sicherheitsregeln für den Eingang.

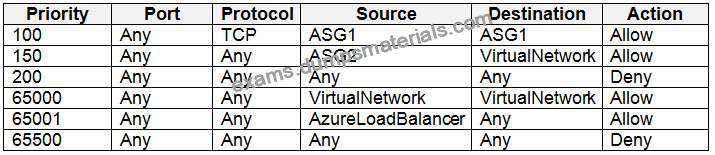

NSG3 verfügt über die in der folgenden Tabelle aufgeführten Sicherheitsregeln für den Eingang.

NSG4 verfügt über die in der folgenden Tabelle aufgeführten Sicherheitsregeln für den Eingang.

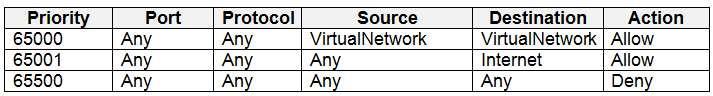

NSG1, NSG2, NSG3 und NSG4 verfügen über die in der folgenden Tabelle aufgeführten ausgehenden Sicherheitsregeln.

Technische Anforderungen

Contoso stellt die folgenden technischen Anforderungen fest:

* Stellen Sie Azure Firewall auf VNetwork1 in Sub2 bereit.

* Registrieren Sie eine Anwendung namens App2 in contoso.com.

* Wann immer möglich, sollten Sie das Prinzip der geringsten Privilegien anwenden.

* Aktivieren Sie Azure AD Privileged Identity Management (PIM) für contoso.com.

Verwaltung von Sicherheitsmaßnahmen

Fragensatz 2