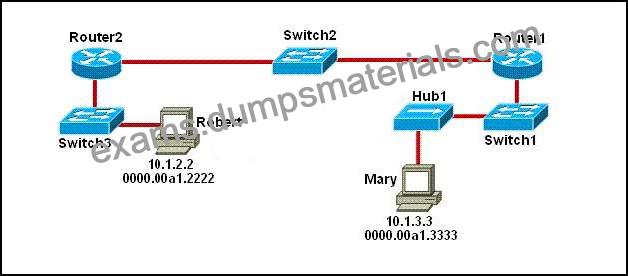

NR. 51 Siehe dazu die Abbildung.

Welche drei Geräte verwenden bei der Weiterleitung von Paketen von Mary zu Robert die Ziel-MAC-Adresse des Pakets, um einen Weiterleitungspfad zu bestimmen? (Wählen Sie drei.)

Switches verwenden für die Weiterleitung des Datenverkehrs die Informationen der Ziel-MAC-Adresse, während Router die Informationen der Ziel-IP-Adresse verwenden. Lokale Netze verwenden Layer-2-Switches und -Bridges zur Weiterleitung und Filterung des Netzwerkverkehrs. Switches und Bridges arbeiten auf dem Data Link Layer des Open System Interconnect Model (OSI). Da Switches und Bridges auf der Schicht 2 arbeiten, arbeiten sie intelligenter als Hubs, die auf der Schicht 1 (Physical Layer) des OSI arbeiten. Denn Switches und Bridges sind in der Lage, den Datenverkehr auf der Leitung abzuhören, um die Quell- und Ziel-MAC-Adresse zu untersuchen. Da sie in der Lage sind, den Datenverkehr mitzuhören, können Switches und Bridges auch eine MAC-Adresstabelle erstellen, um den Netzwerkverkehr besser zu filtern und weiterzuleiten. Um die oben genannten Funktionen zu erfüllen, führen Switches und Bridges die folgenden Aufgaben aus: Das Erlernen von MAC-Adressen durch einen Switch oder eine Bridge erfolgt nach der gleichen Methode. Der Switch oder die Bridge hört jedes Gerät ab, das an einen seiner Ports angeschlossen ist, und scannt den eingehenden Frame nach der MAC-Quelladresse. Auf diese Weise wird eine Zuordnung zwischen MAC-Adresse und Anschluss erstellt, die in der MAC-Datenbank des Switches/der Bridge katalogisiert wird. Ein anderer Name für die MAC-Adresstabelle ist Content Addressable Memory oderCAM-Tabelle. Wenn ein Switch oder eine Bridge den Netzwerkverkehr abhört, empfängt er jeden Frame und vergleicht ihn mit der MAC-Adresstabelle. Anhand der MAC-Tabelle kann der Switch bzw. die Bridge feststellen, an welchem Anschluss der Frame eingegangen ist. Wenn der Rahmen in der MAC-Tabelle enthalten ist, wird der Rahmen gefiltert oder nur an diesem Anschluss übertragen. Stellt der Switch fest, dass der Rahmen nicht in der MAC-Tabelle enthalten ist, wird der Rahmen an alle Ports außer dem eingehenden Port weitergeleitet.

NR. 61 Welche der folgenden Aussagen zu Cisco-Zugriffslisten sind zutreffend? (Wählen Sie zwei.)

Erläuterung/Referenz: In einer eingehenden Zugriffsliste werden Pakete gefiltert, wenn sie an einer Schnittstelle ankommen. Erweiterte Zugriffslisten werden verwendet, um protokollspezifische Pakete zu filtern. Zugriffslisten können in einer Vielzahl von Situationen verwendet werden, wenn dem Router Richtlinien für die Entscheidungsfindung gegeben werden müssen. Diese Situationen umfassen: Filterung des Datenverkehrs beim Durchlaufen des Routers Kontrolle des Zugangs zu den VTY-Leitungen (Telnet) Identifizierung von "interessantem" Datenverkehr, um Demand Dial Routing (DDR)-Anrufe auszulösen Filterung und Kontrolle von Routing-Updates von einem Router zum anderen Es gibt zwei Arten von Zugriffslisten: Standard- und erweiterte Zugriffslisten. Standardzugriffslisten werden so nah wie möglich am Zielort (ausgehend) angewendet und können ihre Filterkriterien nur auf die Quell-IP-Adresse stützen. Die Nummer, die bei der Erstellung einer Zugriffsliste verwendet wird, gibt den Typ der erstellten Zugriffsliste an. Der für Standardzugriffslisten verwendete Bereich ist 1 bis 99 und 1300 bis 1999. Erweiterte Zugriffslisten werden so nah wie möglich an der Quelle (eingehend) angewandt und können ihre Filterkriterien auf die Quell- oder Ziel-IP-Adresse oder auf das verwendete spezifische Protokoll stützen. Der für erweiterte Zugriffslisten verwendete Bereich ist 100 bis 199 und 2000 bis 2699. Weitere Merkmale von Zugriffslisten sind: Eingehende Zugriffslisten werden verarbeitet, bevor das Paket weitergeleitet wird. Ausgehende Zugriffslisten werden verarbeitet, nachdem das Paket an eine Ausgangsschnittstelle weitergeleitet wurde. Eine "implizite Verweigerung" befindet sich am Ende jeder Zugriffsliste, was bedeutet, dass ein Paket, das keiner vorangegangenen Zugriffslistenbedingung entspricht, gefiltert (verworfen) wird. Zugriffslisten erfordern mindestens eine "permit"-Anweisung, sonst werden alle Pakete gefiltert (verworfen). Für jedes auf einer Schnittstelle konfigurierte Layer-3-Protokoll kann eine Zugriffsliste pro Richtung konfiguriert werden. Die Option, dass in einer eingehenden Zugriffsliste Pakete gefiltert werden, bevor sie eine Schnittstelle verlassen, ist falsch.

Bei der Verwendung einer ausgehenden Zugriffsliste werden die Pakete gefiltert, wenn sie eine Schnittstelle verlassen. Die Option, dass am Ende jeder Zugriffsliste eine Deny-Anweisung angegeben werden muss, um unerwünschten Verkehr zu filtern, ist falsch. Es gibt ein implizites Deny am Ende jeder Zugriffsliste. Wenn eine Zeile zu einer bestehenden Zugriffsliste hinzugefügt wird, wird sie nicht am Anfang der Zugriffsliste eingefügt. Sie wird am Ende eingefügt. Dies sollte beachtet werden. Wenn Sie zum Beispiel die folgende Zugriffsliste haben und den Befehl access-list 110 deny tcp ausführen

192.168.5.0 0.0.0.255 any eq www hätte KEINE Auswirkung auf die gefilterten Pakete, da es am Ende der Liste eingefügt würde, NACH der Zeile, die jeglichen Verkehr erlaubt.

access-list 110 permit ip host 192.168.5.1 any access-list 110 deny icmp 192.168.5.0 0.0.0.255 any echo access-list 110 permit any any

Thema 6, Sicherheit von Netzwerkgeräten

NO.64 Ein Netzwerkadministrator kann sich nicht über SSH mit einem entfernten Router verbinden. Ein Teil des Befehls show interfaces wird angezeigt.

router#show Schnittstellen

Serial0/1/0 ist aktiv, Leitungsprotokoll ist deaktiviert

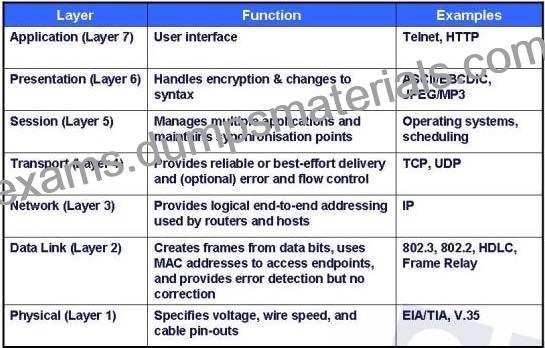

Auf welcher OSI-Schicht sollte der Administrator mit der Fehlersuche beginnen?

Erläuterung/Referenz: https://learningnetwork.cisco.com/thread/12389

Ich denke, die Anzeige lautet "Serial 0 is up, line protocol is down". Was verursacht diese Anzeige? Korrigieren Sie mich, wenn ich falsch liege. Wenn Sie diese Anzeige haben, ist ein ausgestecktes Kabel keine korrekte Antwort. Wenn Sie die Ausgabe des Befehls "show interface serial 0" noch einmal überprüfen, sollten Sie die Meldung "Serial 0 is down, line protocol is down" sehen. Unter "show ip int brief" sollten Sie status = down und protocol = down statt up, down sehen. Da Sie das Kabel getrennt haben, wird die Schicht 1 heruntergefahren, was durch den Status "Serial 0 down" angezeigt wird. Der Status des Leitungsprotokolls ist für die Schicht 2. Ein ausgestecktes Kabel ist also keine korrekte Antwort auf die Frage "Serial 0 is up, line protocol is down". Ich hoffe, dies hilft Ihnen.

NO.66 Welche drei Ansätze können bei der Migration von einem IPv4-Adressierungsschema zu einem IPv6-Schema verwendet werden? (Wählen Sie drei)

Erläuterung/Referenz: http://www.opus1.com/ipv6/howdoitransitiontoipv6.html Verbindung von IPv6-Inseln mit Tunneln Eine IPv6-Insel ist ein Netzwerk, das aus IPv6-Links besteht, die direkt durch IPv6-Router verbunden sind. In den ersten Tagen der IPv6-Einführung gibt es viele IPv6-Inseln. IPv6-im-IPv4-Tunnel werden verwendet, um diese Inseln miteinander zu verbinden. In jeder Insel sind ein (oder mehrere) Dual-Stack-Router für die Einkapselung und Entkapselung von IPv6-Paketen in IPv4-Paketen zuständig. Für die Verwaltung von Tunneln wurden verschiedene Mechanismen entwickelt: automatische Tunnel3, konfigurierte Tunnel3, Tunnelbroker3, 6over43, 6to43,... Referenz 2: http://www.petri.co.il/ipv6-transition.htm Network Address Translation - Protocol Translation (NAT-PT) Die NAT-PT-Methode ermöglicht es, eine Übersetzung einer IPv4-Netzwerkadresse in eine IPv6-Netzwerkadresse und umgekehrt entweder statisch oder dynamisch zu konfigurieren. Für diejenigen, die mit typischeren NAT-Implementierungen vertraut sind, ist der Vorgang sehr ähnlich, beinhaltet aber eine Protokollübersetzungsfunktion. NAT-PT bindet auch eine Application Layer Gateway (ALG)-Funktionalität ein, die DNS-Zuordnungen (Domain Name System) zwischen Protokollen umwandelt.

Dual Stack Der einfachste Ansatz bei der Umstellung auf IPv6 besteht darin, IPv6 auf allen Geräten einzusetzen, die derzeit mit IPv4 arbeiten. Wenn dies innerhalb des Unternehmensnetzes möglich ist, lässt es sich sehr leicht umsetzen. In vielen Unternehmen wird IPv6 jedoch nicht von allen IPv4-Geräten unterstützt; in diesen Fällen müssen andere Methoden in Betracht gezogen werden.

![]()